Tradycyjne modele bezpiecze?stwa przestaj? by? skuteczne. Koncepcja �zamku i fosy� � zak?adaj?ca, ?e wszystko wewn?trz sieci firmowej jest bezpieczne, a zagro?enia czaj? si? wy??cznie na zewn?trz � sta?a si? przestarza?a i nieadekwatna do wsp�?czesnych reali�w. W ?wiecie, w kt�rym dane i aplikacje opuszczaj? fizyczne granice organizacji, a u?ytkownicy ??cz? si? z zasobami z dowolnego miejsca na ?wiecie, rola firewalla jako g?�wnej linii obrony traci znaczenie.

W?a?nie dlatego powsta?a koncepcja Zero Trust � nie tyle nowa technologia, co ca?kowita zmiana sposobu my?lenia o bezpiecze?stwie. Jej fundamentem jest zasada: �nigdy nie ufaj, zawsze weryfikuj�. W praktyce oznacza to, ?e ka?da pr�ba dost?pu do zasob�w, niezale?nie od tego, czy pochodzi z wewn?trznej, czy zewn?trznej sieci, jest traktowana jako potencjalne zagro?enie i wymaga dok?adnej weryfikacji.

Od koncepcji do ustandaryzowanej architektury

Termin �Zero Trust� zosta? po raz pierwszy u?yty przez Johna Kindervaga z Forrester Research w 2010 roku. Jego zdaniem budowanie zaufania wy??cznie na podstawie lokalizacji w sieci jest b??dne z za?o?enia. Jednak dopiero publikacja dokumentu NIST SP 800-207 nada?a koncepcji formalny kszta?t i przekszta?ci?a j? w precyzyjnie zdefiniowan? architektur? bezpiecze?stwa.

Zero Trust zgodnie z NIST opiera si? na kilku kluczowych za?o?eniach. Wszystkie dane i us?ugi traktowane s? jako zasoby wymagaj?ce ochrony, niezale?nie od ich lokalizacji. Ka?da komunikacja musi by? odpowiednio zabezpieczona, a dost?p przyznawany jest indywidualnie dla ka?dej sesji. Decyzje o przyznaniu dost?pu s? dynamiczne i uzale?nione od wielu czynnik�w � m.in. to?samo?ci u?ytkownika, stanu urz?dzenia, kontekstu operacji. Co wi?cej, organizacje musz? monitorowa? integralno?? zasob�w, stosowa? ci?g?? weryfikacj? to?samo?ci oraz d??y? do automatyzacji i doskonalenia mechanizm�w zabezpiecze?.

W centrum tej koncepcji le?y za?o?enie, ?e naruszenia bezpiecze?stwa s? nieuniknione � mog? pochodzi? zar�wno z zewn?trz, jak i z wewn?trz organizacji. Model ten ca?kowicie odrzuca ide? zaufanej sieci wewn?trznej.

Warto?? biznesowa: bezpiecze?stwo, efektywno?? i oszcz?dno?ci

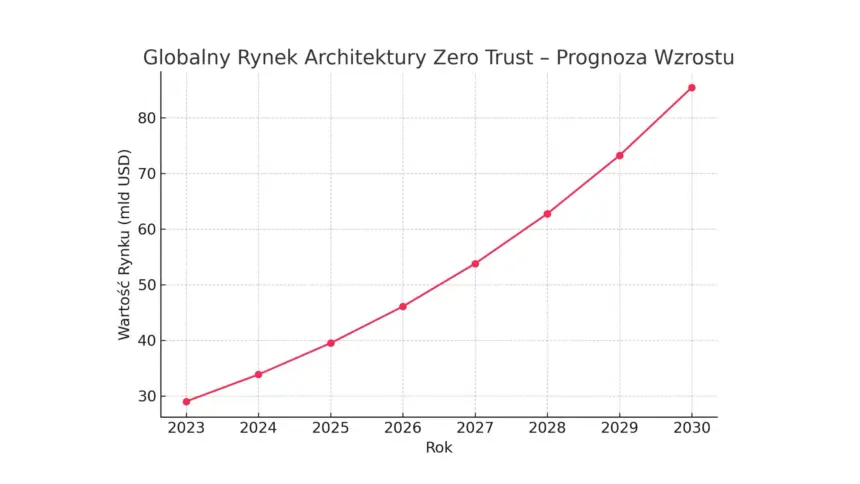

Zero Trust to nie tylko odpowied? na zmieniaj?ce si? zagro?enia � to r�wnie? racjonalna decyzja biznesowa. Warto?? rynku rozwi?za? Zero Trust ro?nie w szybkim tempie i prognozuje si?, ?e do 2030 roku osi?gnie ponad 85 miliard�w dolar�w, niemal trzykrotnie wi?cej ni? w 2023 roku.

Realne korzy?ci z wdro?enia tej strategii potwierdzaj? analizy, takie jak raport Total Economic Impact� przygotowany przez Forrester dla Microsoft. Wynika z niego, ?e wdro?enie Zero Trust mo?e zmniejszy? ryzyko naruszenia danych nawet o po?ow?, zapewni? zwrot z inwestycji na poziomie 92% w ci?gu trzech lat i istotnie zwi?kszy? wydajno?? zespo?�w odpowiedzialnych za bezpiecze?stwo. Dodatkowo organizacje oszcz?dzaj? miliony dolar�w dzi?ki konsolidacji narz?dzi i uproszczeniu infrastruktury IT. Jednocze?nie firmy wdra?aj?ce Zero Trust rzadziej padaj? ofiar? skutecznych cyberatak�w, a tak?e ?atwiej spe?niaj? wymogi regulacyjne wynikaj?ce z przepis�w takich jak RODO, NIS2 czy DORA.

Technologiczne fundamenty Zero Trust

Aby strategia Zero Trust mog?a funkcjonowa? efektywnie, musi opiera? si? na kilku ?ci?le ze sob? powi?zanych filarach technologicznych. Pierwszym z nich jest **to?samo??** � w nowoczesnym ?rodowisku IT to w?a?nie u?ytkownik i jego to?samo?? staj? si? nowym perymetrem bezpiecze?stwa. Kluczowe s? tu rozwi?zania takie jak uwierzytelnianie wielosk?adnikowe, logowanie jednokrotne oraz mechanizmy uwzgl?dniaj?ce kontekst dost?pu, kt�re pozwalaj? dynamicznie ocenia? poziom ryzyka.

Kolejnym elementem s? urz?dzenia ko?cowe. Ka?dy laptop, smartfon czy serwer mo?e sta? si? punktem wej?cia dla zagro?e?, dlatego ich stan musi by? stale monitorowany. Technologie takie jak zarz?dzanie punktami ko?cowymi (UEM) czy systemy wykrywania i reagowania na incydenty (EDR) umo?liwiaj? utrzymanie urz?dze? w zgodzie z politykami bezpiecze?stwa.

Sie? z kolei powinna by? segmentowana w spos�b, kt�ry uniemo?liwia nieautoryzowanym u?ytkownikom swobodne przemieszczanie si? mi?dzy zasobami. Nowoczesne podej?cie do ??czno?ci opiera si? na rozwi?zaniach typu ZTNA, kt�re umo?liwiaj? bezpieczne, indywidualne po??czenia u?ytkownika z konkretn? aplikacj?, ukrywaj?c pozosta?? cz??? infrastruktury.

Na r�wnie du?? uwag? zas?uguj? aplikacje i dane � to one s? ostatecznym celem cyberatak�w. Ich skuteczna ochrona wymaga klasyfikacji danych, stosowania mechanizm�w zapobiegania wyciekom (DLP) oraz szyfrowania informacji zar�wno w spoczynku, jak i w trakcie transmisji.

Ostatnim, lecz nie mniej istotnym filarem jest widoczno?? i automatyzacja. Zintegrowane systemy analityczne, takie jak SIEM i SOAR, zbieraj? dane z ca?ego ?rodowiska IT i umo?liwiaj? szybkie wykrywanie zagro?e?. Wykorzystanie uczenia maszynowego w analizie zachowa? u?ytkownik�w (UEBA) pozwala natomiast identyfikowa? nietypowe dzia?ania mog?ce ?wiadczy? o naruszeniu bezpiecze?stwa.

Wdro?enie jako ewolucja, a nie rewolucja

Zero Trust nie jest projektem, kt�ry mo?na zako?czy? w konkretnym terminie. To ci?g?a, strategiczna podr�?, kt�ra wymaga konsekwencji, zaanga?owania i adaptacyjnego podej?cia. Kluczem do sukcesu jest rozpocz?cie od obszar�w, kt�re mog? przynie?? szybkie i mierzalne rezultaty, takich jak wdro?enie SSO i MFA czy zast?pienie przestarza?ych rozwi?za? VPN przez ZTNA. Konieczne jest r�wnie? przeprowadzenie inwentaryzacji zasob�w oraz identyfikacja kluczowych danych i system�w � tzw. �klejnot�w koronnych�.

Sztuczna inteligencja i konwergencja z SASE

Architektura Zero Trust stale si? rozwija. Coraz wi?ksz? rol? odgrywaj? tu sztuczna inteligencja i uczenie maszynowe, kt�re wspomagaj? wykrywanie anomalii, analiz? ryzyka oraz automatyzacj? reakcji na incydenty. Zintegrowane podej?cie do bezpiecze?stwa znajduje tak?e swoje odzwierciedlenie w koncepcji SASE � czyli architekturze, kt�ra ??czy funkcje sieciowe z us?ugami bezpiecze?stwa i dostarcza je jako jedn?, chmurow? us?ug?.

Zero Trust definiuje �co� i �dlaczego� zabezpieczamy. SASE odpowiada na pytanie �jak� to realizujemy. Obserwuj?c rynek, mo?na zauwa?y? wyra?ny trend konsolidacji � do 2029 roku wi?kszo?? firm b?dzie korzysta? z rozwi?za? SASE od jednego dostawcy, co znacz?co upro?ci zarz?dzanie bezpiecze?stwem.