W cyfrowym ekosystemie, gdzie granice mi?dzy innowacj? a zagro?eniem zacieraj? si? z ka?d? sekund?, Security Operations Center (SOC) wyrasta na strategiczne centrum nerwowe ka?dej nowoczesnej organizacji. To ju? nie tylko techniczny bastion monitoruj?cy alerty, ale dynamicznie ewoluuj?cy organizm, kt�ry musi wyprzedza? ruchy coraz bardziej zaawansowanych przeciwnik�w. W dobie atak�w nap?dzanych przez AI i wszechobecnej chmury, skuteczno?? SOC decyduje o przetrwaniu, reputacji i ci?g?o?ci dzia?ania biznesu.

Filary cyberobrony: synergia ludzi, proces�w i technologii

Skuteczno?? ka?dego SOC opiera si? na harmonijnej wsp�?pracy trzech fundamentalnych filar�w: wykwalifikowanych ludzi, ustandaryzowanych proces�w i zaawansowanych technologii. Zaniedbanie kt�regokolwiek z nich tworzy luki, kt�re staj? si? otwart? bram? dla atakuj?cych.

Ludzie � niezast?pione serce operacji

To w?a?nie ludzie � ich wiedza, intuicja i zdolno?? analitycznego my?lenia � stanowi? najwa?niejszy element cyberobrony. Zesp�? SOC to zazwyczaj wielopoziomowa struktura, gdzie ka?da linia ma jasno zdefiniowane zadania. Analitycy L1 stanowi? pierwsz? lini? frontu, monitoruj?c nieustanny nap?yw alert�w 24/7, odfiltrowuj?c szum informacyjny i eskaluj?c potencjalne zagro?enia. Analitycy L2, specjali?ci ds. incydent�w, przeprowadzaj? dog??bn? analiz?, okre?laj? skal? ataku i wdra?aj? dzia?ania zaradcze. Na szczycie znajduj? si? analitycy L3 � elitarni “?owcy zagro?e?” (threat hunters), kt�rzy proaktywnie poszukuj? ?lad�w zaawansowanych, ukrytych przeciwnik�w. Ca?o?? wspieraj? in?ynierowie bezpiecze?stwa, odpowiedzialni za architektur? i utrzymanie narz?dzi, oraz mened?er SOC, kt�ry zarz?dza strategi? i zespo?em.

Procesy � kr?gos?up skuteczno?ci

Ustandaryzowane procesy zapewniaj? sp�jno?? i powtarzalno?? dzia?a?, niezale?nie od presji czasu czy sk?adu osobowego na zmianie. Podstaw? jest tu cykl ?ycia incydentu wed?ug NIST, kt�ry definiuje cztery kluczowe fazy: przygotowanie, wykrywanie i analiz?, powstrzymywanie i eliminacj? oraz dzia?ania poincydentalne, czyli wyci?ganie wniosk�w (lessons learned). Dojrza?e SOC uzupe?niaj? ten reaktywny model o proaktywne polowanie na zagro?enia (threat hunting) � iteracyjny proces poszukiwania w sieci ?lad�w adwersarzy, kt�rzy omin?li zautomatyzowane systemy obronne.

Technologie � arsena? nowoczesnego obro?cy

Nowoczesny SOC opiera si? na zintegrowanym ekosystemie narz?dzi. Jego sercem jest system SIEM (Security Information and Event Management), kt�ry agreguje i koreluje logi z ca?ej infrastruktury, dzia?aj?c jak analityczny m�zg operacji. Platformy SOAR (Security Orchestration, Automation, and Response) pe?ni? rol? “mno?nika si?y”, automatyzuj?c powtarzalne zadania i orkiestruj?c reakcj? na incydenty, co pozwala analitykom skupi? si? na bardziej z?o?onych problemach. Kluczow? rol? odgrywaj? r�wnie? technologie EDR (Endpoint Detection and Response), zapewniaj?ce g??bok? widoczno?? na stacjach roboczych i serwerach, oraz ich ewolucja � XDR (Extended Detection and Response), kt�ra integruje dane z wielu warstw (sie?, chmura, e-mail), oferuj?c holistyczny obraz ataku.

B??dne ko?o wyzwa?: zm?czenie, luka kompetencyjna i z?o?ono?? zagro?e?

Pomimo zaawansowanych narz?dzi, zespo?y SOC na ca?ym ?wiecie mierz? si? z kryzysem operacyjnym, nap?dzanym przez trzy wzajemnie powi?zane wyzwania.

Pierwszym z nich jest zm?czenie alertami (alert fatigue). Du?e organizacje mog? otrzymywa? nawet dziesi?tki tysi?cy alert�w dziennie, z czego ponad po?owa to fa?szywe alarmy. Ten nieustanny “szum” prowadzi do desensytyzacji i wypalenia zawodowego � ponad 70% analityk�w zg?asza jego objawy. Paradoksalnie, im wi?cej alert�w, tym mniejsze bezpiecze?stwo, poniewa? ro?nie ryzyko przeoczenia tego jednego, krytycznego sygna?u o realnym ataku.

Drugim wyzwaniem jest globalna luka kompetencyjna. Szacuje si?, ?e na ?wiecie brakuje oko?o 4 milion�w specjalist�w ds. cyberbezpiecze?stwa. W Europie 61% zespo?�w jest niedostatecznie obsadzonych, a blisko po?owa firm ma powa?ne trudno?ci z rekrutacj?. W Polsce 27% firm zg?asza problemy ze znalezieniem ekspert�w IT, w tym od cyberbezpiecze?stwa. Niedob�r talent�w prowadzi do przeci??enia istniej?cych zespo?�w, co z kolei nap?dza wypalenie i rotacj?, tworz?c b??dne ko?o.

Trzecim elementem jest rosn?ca z?o?ono?? krajobrazu zagro?e?. Migracja do chmury otworzy?a nowe wektory atak�w, gdzie a? 99% incydent�w wynika z b??d�w konfiguracyjnych po stronie klienta. Jednocze?nie cyberprzest?pcy coraz ?mielej si?gaj? po sztuczn? inteligencj? do automatyzacji i personalizacji atak�w � od generowania bezb??dnych j?zykowo e-maili phishingowych, przez tworzenie polimorficznego z?o?liwego oprogramowania, po deepfake’i wykorzystywane w oszustwach finansowych.

SOC nowej generacji: inteligentna automatyzacja i proaktywna obrona

W odpowiedzi na te wyzwania, SOC przechodzi fundamentaln? transformacj?, w kt�rej sztuczna inteligencja odgrywa kluczow? rol? � nie jako zast?pstwo dla cz?owieka, ale jako jego najpot??niejszy sojusznik.

Algorytmy AI i uczenia maszynowego (ML) staj? si? pierwsz? lini? obrony przed zm?czeniem alertami. Potrafi? w czasie rzeczywistym analizowa? ogromne zbiory danych, automatycznie odrzuca? fa?szywe alarmy, a te istotne wzbogaca? o kontekst i priorytetyzowa?. Technologie takie jak Analiza Zachowa? U?ytkownik�w i Jednostek (UEBA) ucz? si? “normalnego” funkcjonowania ?rodowiska i flaguj? wszelkie anomalie, kt�re mog?yby umkn?? ludzkiej uwadze.

Najnowsza fala, czyli generatywna AI, rewolucjonizuje prac? analityk�w. Narz?dzia takie jak Microsoft Security Copilot czy Splunk AI Assist potrafi? t?umaczy? zapytania zadawane w j?zyku naturalnym na skomplikowany kod, automatycznie generowa? zwi?z?e podsumowania z?o?onych incydent�w i rekomendowa? kolejne kroki dochodzeniowe. To uwalnia analityk�w od rutynowych zada?, pozwalaj?c im skupi? si? na strategicznym my?leniu i weryfikacji wynik�w AI. Rola analityka ewoluuje od “operatora narz?dzi” do “nadzorcy i partnera AI”.

Ta technologiczna ewolucja nap?dza r�wnie? strategiczn? zmian? paradygmatu � od obrony reaktywnej do proaktywnej. Zamiast czeka? na alert, SOC nowej generacji aktywnie zarz?dza ryzykiem. Wdra?a strategie takie jak Ci?g?e Zarz?dzanie Ekspozycj? na Zagro?enia (Continuous Threat Exposure Management – CTEM), systematycznie identyfikuj?c i priorytetyzuj?c luki w zabezpieczeniach z perspektywy biznesowej. AI wspiera tu zaawansowany threat hunting, automatyzuj?c generowanie hipotez i przeszukuj?c dane w poszukiwaniu subtelnych ?lad�w kompromitacji.

Katalizatory ekspansji: Kluczowe czynniki kszta?tuj?ce rynek SOC

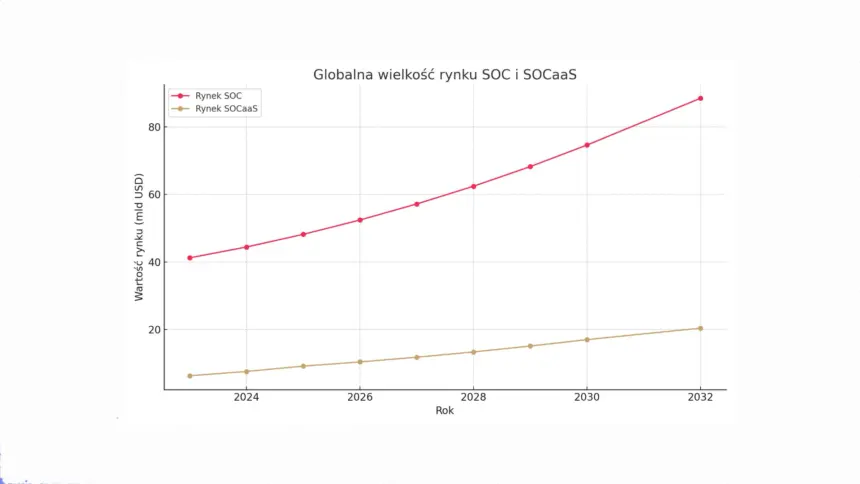

Za imponuj?cymi danymi dotycz?cymi wzrostu rynku Centr�w Operacji Bezpiecze?stwa kryje si? zbi�r pot??nych i wzajemnie powi?zanych si? nap?dowych. Zrozumienie tych czynnik�w jest kluczowe dla oceny trwa?o?ci obecnych trend�w i przewidywania przysz?ej ewolucji bran?y. Niniejsza sekcja analizuje fundamentalne przyczyny, dla kt�rych organizacje na ca?ym ?wiecie coraz pilniej i na coraz wi?ksz? skal? inwestuj? w zaawansowane zdolno?ci obronne.

Ewoluuj?cy krajobraz zagro?e?: Nowa era adwersarzy

Podstawowym motorem nap?dowym rynku SOC jest nieustanna i przyspieszaj?ca ewolucja samego zagro?enia. Wsp�?czesne cyberataki dawno przesta?y by? domen? pojedynczych haker�w; sta?y si? wysoce zorganizowan?, zautomatyzowan? i dochodow? ga??zi? przest?pczo?ci. Obserwujemy fundamentaln? zmian? w charakterystyce zagro?e?, kt�re staj? si? coraz bardziej z?o?one, uporczywe i destrukcyjne. Organizacje nie mierz? si? ju? tylko z prostym z?o?liwym oprogramowaniem, ale z zaawansowanymi, wielowektorowymi kampaniami, takimi jak zaawansowane trwa?e zagro?enia (Advanced Persistent Threats – APTs) oraz ataki ransomware, kt�re mog? sparali?owa? ca?e przedsi?biorstwa.

Ta eskalacja technologiczna po stronie atakuj?cych wymusza analogiczn? odpowied? po stronie obro?c�w. Tradycyjne, reaktywne i oparte na sygnaturach mechanizmy bezpiecze?stwa staj? si? niewystarczaj?ce. Konieczno?? wykrywania subtelnych anomalii, analizowania z?o?onych wzorc�w zachowa? i reagowania w czasie maszynowym bezpo?rednio nap?dza popyt na nowoczesne SOC, wyposa?one w narz?dzia analityczne oparte na AI i uczeniu maszynowym.

Transformacja cyfrowa i rozszerzaj?ca si? powierzchnia ataku

R�wnolegle do ewolucji zagro?e?, sama struktura korporacyjnych ?rodowisk IT ulega fundamentalnej transformacji. Inicjatywy zwi?zane z transformacj? cyfrow?, cho? kluczowe dla konkurencyjno?ci, nieuchronnie prowadz? do rozszerzenia i rozproszenia powierzchni ataku, co generuje nowe, z?o?one wyzwania dla zespo?�w bezpiecze?stwa.

Migracja do chmury: Masowe przenoszenie zasob�w i aplikacji do chmur publicznych (AWS, Azure, GCP) i ?rodowisk hybrydowych jest jednym z najwa?niejszych trend�w technologicznych dekady. Proces ten prowadzi jednak do zatarcia tradycyjnego, dobrze zdefiniowanego “perymetru” sieciowego. Bezpiecze?stwo w chmurze opiera si? na modelu wsp�?dzielonej odpowiedzialno?ci, w kt�rym dostawca chmury odpowiada za bezpiecze?stwo samej platformy, ale klient jest w pe?ni odpowiedzialny za bezpieczn? konfiguracj? us?ug, zarz?dzanie to?samo?ci? i dost?pem oraz ochron? danych. Niestety, b??dne konfiguracje us?ug chmurowych sta?y si? jedn? z g?�wnych przyczyn wyciek�w danych. Jak wskazuj? analizy firmy Gartner, a? 99% incydent�w bezpiecze?stwa w chmurze jest wynikiem b??du po stronie klienta. Ta z?o?ono?? i ryzyko wymagaj? specjalistycznych narz?dzi i kompetencji w zakresie monitorowania konfiguracji chmury (CSPM) i ochrony obci??e? chmurowych (CWPP), kt�re s? integraln? cz??ci? nowoczesnego SOC. Studia przypadk�w, takie jak wyciek danych z Capital One spowodowany b??dnie skonfigurowan? zapor? aplikacji webowej w AWS, dobitnie ilustruj? skal? tego ryzyka.

Proliferacja IoT i OT: Kolejnym czynnikiem jest konwergencja technologii informatycznych (IT) z technologi? operacyjn? (OT) oraz gwa?towny wzrost liczby urz?dze? Internetu Rzeczy (IoT). Systemy OT, takie jak przemys?owe systemy sterowania (ICS) i SCADA, kt�re zarz?dzaj? procesami w fabrykach, elektrowniach czy infrastrukturze krytycznej, by?y historycznie izolowane od sieci korporacyjnych. Ich pod??czanie do internetu w celu optymalizacji operacji tworzy nowe, krytyczne wektory ataku. Podobnie, miliony urz?dze? IoT � od inteligentnych czujnik�w po kamery � wprowadzaj? do sieci firmowej nowe punkty ko?cowe, kt�re cz?sto s? s?abo zabezpieczone, nie posiadaj? mo?liwo?ci instalacji agent�w bezpiecze?stwa i s? trudne do zarz?dzania. Monitorowanie tak zr�?nicowanego i rozleg?ego ekosystemu urz?dze? jest niemo?liwe bez scentralizowanej platformy analitycznej, jak? oferuje SOC.

Rosn?ce obci??enie zgodno?ci? i zarz?dzaniem ryzykiem

Trzecim filarem nap?dzaj?cym wzrost rynku SOC jest coraz bardziej z?o?one i wymagaj?ce otoczenie regulacyjne oraz rosn?ce wymagania ze strony partner�w biznesowych, w tym ubezpieczycieli. Posiadanie udokumentowanych zdolno?ci do monitorowania i reagowania na incydenty przestaje by? dobr? praktyk?, a staje si? twardym wymogiem biznesowym.

Mo?na zaobserwowa?, ?e te trzy kluczowe czynniki nap?dowe � ewolucja zagro?e?, transformacja cyfrowa i presja regulacyjna � nie dzia?aj? w izolacji. Tworz? one wzajemnie wzmacniaj?c? si? p?tl?. Inicjatywy biznesowe, takie jak migracja do chmury, tworz? nowe, z?o?one powierzchnie ataku. Te nowe wektory s? natychmiast wykorzystywane przez adwersarzy uzbrojonych w coraz bardziej zaawansowane narz?dzia, takie jak AI. Rosn?ce ryzyko i spektakularne incydenty przyci?gaj? uwag? regulator�w i ubezpieczycieli, kt�rzy w odpowiedzi wprowadzaj? nowe, rygorystyczne wymogi. Dla organizacji jedynym racjonalnym sposobem na zarz?dzanie tym z?o?onym ryzykiem, spe?nienie wymog�w prawnych i zaspokojenie oczekiwa? partner�w biznesowych staje si? wdro?enie lub wynaj?cie profesjonalnego Centrum Operacji Bezpiecze?stwa. W ten spos�b, decyzje biznesowe i technologiczne w spos�b bezpo?redni i po?redni nap?dzaj? popyt na rynku SOC.