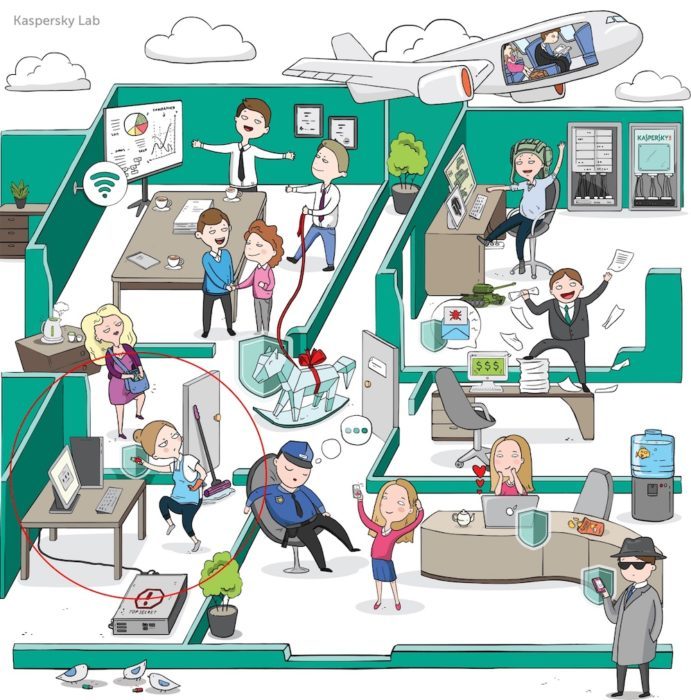

Badacze z Kaspersky Lab przyjrzeli si? publicznie dost?pnym narz?dziom sprz?towym i programowym s?u??cym do przechwytywania hase?, dochodz?c do wniosku, ?e osoba z podstawow? wiedz? programistyczn? mo?e w ci?gu kilku godzin stworzy? pot??ne narz?dzie hakerskie, maj?c do dyspozycji jedynie oko?o 100 z?. W�eksperymencie wykorzystano urz?dzenie USB oparte na minikomputerze Raspberry�Pi, kt�re zosta?o skonfigurowane w okre?lony spos�b i nie zawiera?o ?adnego szkodliwego oprogramowania. Tak wyposa?eni badacze byli w stanie potajemnie gromadzi? dane uwierzytelniaj?ce u?ytkownik�w z sieci korporacyjnej z�pr?dko?ci? 50 hase? na godzin?.

Badanie zosta?o zainspirowane prawdziw? histori?: w innym dochodzeniu, w kt�rym uczestniczyli eksperci z Kaspersky Lab, wewn?trzny szpieg (pracownik firmy sprz?taj?cej) u?y? no?nika USB do zainfekowania szkodliwym oprogramowaniem stacji roboczej znajduj?cej si? w atakowanej organizacji. Po us?yszeniu tej historii entuzja?ci bezpiecze?stwa z Kaspersky Lab zacz?li si? zastanawia?, czego jeszcze mogliby u?y? szpiedzy, aby w?ama? si? do sieci. Czy mo?na tego dokona?, nie wykorzystuj?c ?adnego szkodliwego oprogramowania?

By?o to mo?liwe dzi?ki temu, ?e system operacyjny na zaatakowanym komputerze zidentyfikowa? pod??czone urz?dzenie Raspberry Pi jako przewodow? kart? sieciow? (LAN) i�automatycznie przydzieli? mu wy?szy priorytet ni? innym dost?pnym po??czeniom sieciowym, a tak?e � co wa?niejsze � zapewni? mu dost?p do wymiany danych w sieci. Eksperymentalna sie? stanowi?a symulacj? segmentu rzeczywistej sieci korporacyjnej. Badacze zdo?ali zebra? dane uwierzytelniaj?ce wysy?ane przez atakowany komputer PC i�jego aplikacje podczas pr�b uwierzytelnienia serwera domeny i serwera zdalnego. Uda?o im si? tak?e zebra? tego rodzaju dane z innych komputer�w w segmencie sieci.

Co wi?cej, poniewa? scenariusz ataku pozwala? na przes?anie przechwyconych danych za po?rednictwem sieci w czasie rzeczywistym, im d?u?ej urz?dzenie by?o po??czone z�komputerem PC, tym wi?cej danych zdo?a?o zebra? i przes?a? do zdalnego serwera. W�ci?gu zaledwie p�? godziny trwania eksperymentu badaczom uda?o si? zebra? prawie 30�skr�t�w hase? przes?anych za po?rednictwem zaatakowanej sieci. Nietrudno zatem wyobrazi? sobie, ile danych mo?na zebra? w ci?gu zaledwie jednego dnia. W najgorszym wypadku przechwycone mog?yby zosta? r�wnie? dane uwierzytelniaj?ce administratora domeny. Aby tak si? sta?o, musia?by on zalogowa? si? na swoje konto, w czasie gdy urz?dzenie by?oby wpi?te do jednego z komputer�w PC wewn?trz domeny.

Potencjalna powierzchnia atak�w w przypadku tej metody przechwytywania danych jest du?a: eksperyment uda?o si? odtworzy? zar�wno na zablokowanych, jak i niezablokowanych komputerach dzia?aj?cych pod kontrol? system�w Windows i macOS. Badacze nie zdo?ali odtworzy? ataku na urz?dzeniach opartych na systemie Linux.

Po przeprowadzeniu tego eksperymentu zaniepokoi?y nas g?�wnie dwie kwestie: po pierwsze � w og�le nie musieli?my tworzy? oprogramowania � skorzystali?my z narz?dzi publicznie dost?pnych w internecie. Po drugie � uderzy?a nas ?atwo??, z jak? mogli?my przygotowa? weryfikacj? koncepcji dla naszego narz?dzia. To oznacza, ?e eksperyment ten m�g?by zosta? odtworzony potencjalnie przez ka?d? osob?, kt�ra potrafi porusza? si? po internecie i�posiada podstawow? wiedz? techniczn?. Nietrudno przewidzie?, jak mog?oby si? to sko?czy?, gdyby atak ten przeprowadzili cyberprzest?pcy. W?a?nie z tego powodu zdecydowali?my si? zwr�ci? uwag? na ten problem. Zar�wno u?ytkownicy, jak i�administratorzy sieci firmowych powinni by? przygotowani na tego rodzaju atak � powiedzia? Siergiej Lurje z Kaspersky Lab, entuzjasta bezpiecze?stwa oraz wsp�?autor badania.

Mimo ?e atak nie pozwala na przechwytywanie samych hase?, a jedynie skr�t�w (ang. hash), stanowi?cych ich interpretacj? w czystym tek?cie po tym, jak zosta?y przetworzone przez okre?lony algorytm, skr�ty te mog? zosta? odszyfrowane do postaci pierwotnych hase?.

Aby zabezpieczy? sw�j komputer lub sie? przed atakami przy pomocy podobnych urz?dze?, eksperci ds. bezpiecze?stwa z Kaspersky Lab zalecaj? nast?puj?ce dzia?ania:

W przypadku u?ytkownik�w:

- Po powrocie do komputera sprawd?, czy z port�w nie wystaj? ?adne dodatkowe urz?dzenia USB.

- Nie przyjmuj wymiennych no?nik�w danych pochodz?cych z niezaufanych ?r�de?. W�rzeczywisto?ci mo?e to by? narz?dzie do przechwytywania hase?.

- Wyr�b w sobie nawyk ko?czenia sesji na stronach, kt�re wymagaj? uwierzytelnienia. Zwykle oznacza to klikni?cie przycisku wylogowania.

- Regularnie zmieniaj has?a � zar�wno na swoim komputerze, jak i cz?sto odwiedzanych stronach internetowych. Pami?taj, ?e nie wszystkie Twoje ulubione strony internetowe b?d? posiada?y mechanizmy zabezpieczaj?ce przed podmian? danych dotycz?cych ciasteczek. Mo?esz stosowa? wyspecjalizowane oprogramowanie do zarz?dzania has?ami, kt�re zapewnia ?atwe zarz?dzanie silnymi i�bezpiecznymi has?ami.

- W??cz uwierzytelnianie dwusk?adnikowe, na przyk?ad w formie ??dania potwierdzenia loginu przez SMS.

- Zainstaluj i regularnie aktualizuj rozwi?zanie bezpiecze?stwa oferowane przez sprawdzonego i zaufanego dostawc?.

W przypadku administrator�w:

- Je?li pozwala na to topologia sieci, zalecamy wykorzystywanie wy??cznie protoko?u Kerberos w celu uwierzytelnienia u?ytkownik�w domeny.

- Ogranicz uprzywilejowanym u?ytkownikom domen mo?liwo?? logowania si? do przestarza?ych system�w, zw?aszcza administratorom domen.

- Has?a u?ytkownik�w domen powinny by? regularnie zmieniane. Je?li z jakiego? powodu polityka organizacji nie przewiduje regularnej zmiany hase?, nale?y j? w tym kontek?cie zmodyfikowa?.

- Wszystkie komputery w sieci firmowej powinny by? chronione przy pomocy rozwi?za? bezpiecze?stwa i regularnie aktualizowane.

- W celu uniemo?liwienia pod??czania nieautoryzowanych urz?dze? USB mo?na zastosowa? funkcj? kontroli urz?dze?.

- W przypadku posiadania danego zasobu sieciowego zalecamy aktywowanie HSTS (HTTP Strict Transport Security) w celu uniemo?liwienia prze??czania si? z protoko?u HTTPS na HTTP i fa?szowania danych uwierzytelniaj?cych ze skradzionych ciasteczek.

- W miar? mo?liwo?ci nale?y wy??czy? tryb nas?uchiwania i aktywowa? ustawienie izolacji klienta (AP) w ruterach i switchach Wi-Fi, uniemo?liwiaj?c nas?uchiwanie ruchu przep?ywaj?cego przez inn? stacj? robocz?.

- Nale?y w??czy? ustawienie DHCP Snooping, aby chroni? u?ytkownik�w sieci firmowej przed przechwyceniem ich ??da? DHCP przez fa?szywe serwery DHCP.

Opr�cz przechwytywania danych uwierzytelniaj?cych z sieci firmowej eksperymentalne urz?dzenie mo?e by? wykorzystywane do gromadzenia ciasteczek z przegl?darek na zaatakowanych maszynach.