Badacze z firmy Check Point zidentyfikowali mobilne z?o?liwe oprogramowanie, kt�re zainfekowa?o 14 milion�w urz?dze? z Androidem i zrootowa?o oko?o 8 milion�w z nich. Oprogramowanie to pozwoli?o zarobi? hakerom w ci?gu dw�ch miesi?cy szacunkowo 1,5 miliona dolar�w na fa?szywych reklamach.

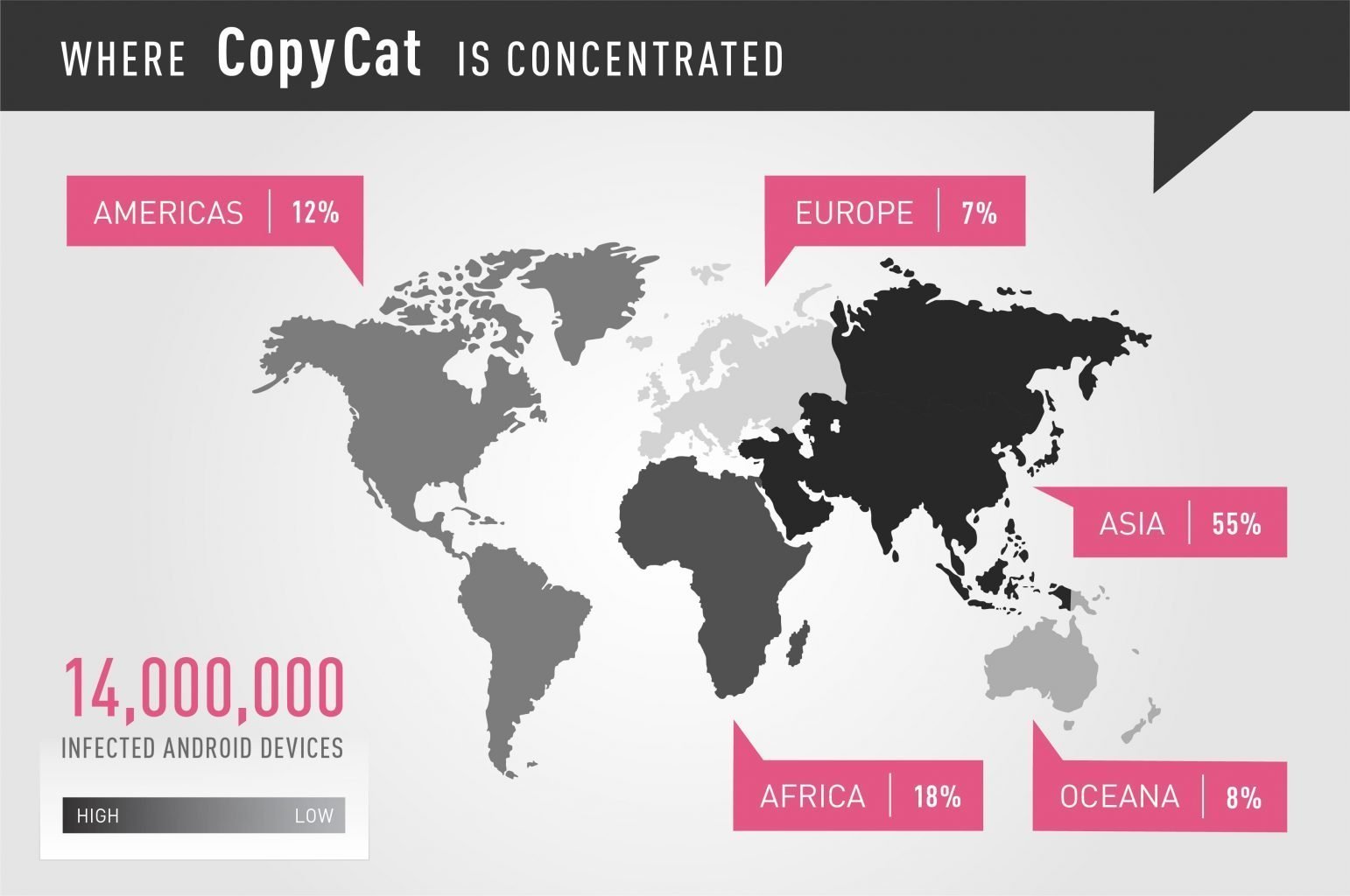

Z?o?liwe oprogramowanie, okre?lane przez badaczy mobilnych zagro?e? firmy Check Point mianem CopyCat, wykorzystuje now? technik? generowania i kradzie?y przychod�w z reklam. Mimo ?e zainfekowani przez CopyCat u?ytkownicy pochodz? g?�wnie z Azji Po?udniowo-Wschodniej, wirus rozprzestrzeni? si? r�wnie? na ponad 280 000 u?ytkownik�w Androida w Stanach Zjednoczonych.

CopyCat jest w pe?ni rozwini?tym z?o?liwym oprogramowaniem z ogromnymi mo?liwo?ciami, w tym opcj? rootowania urz?dze?, co utrudnia jego usuni?cie. CopyCat potrafi te? wstrzykiwa? kod do Zygote – demona odpowiedzialnego za uruchamianie aplikacji w systemie operacyjnym Android – co umo?liwia wirusowi kontrolowanie wszystkich dzia?a? na urz?dzeniu.

Badacze pierwszy raz zetkn?li si? z tym szkodliwym oprogramowaniem, kiedy zaatakowa?o ono urz?dzenia w firmie chronionej przez Check Point SandBlast Mobile. Check Point pozyska? informacje z serwera Command & Control z?o?liwego oprogramowania oraz przeprowadzi? pe?n? in?ynieri? wsteczn?, kt�rej wyniki zosta?y przedstawione w� raporcie technicznym.

Atak CopyCat osi?gn?? najwi?ksze nasilenie w okresie od kwietnia do maja 2016 r. Badacze uwa?aj?, ?e wirus rozpowszechni? si? za spraw? popularnych aplikacji, pobieranych wraz ze z?o?liwym oprogramowaniem z zewn?trznych sklep�w z aplikacjami, a tak?e przez oszustwa typu phishing, kt�re maj? na celu wy?udzanie informacji. Nie ma dowod�w na to, ?e CopyCat zosta? rozpowszechniony przez Google Play, oficjalny sklep Google.

W marcu 2017 roku firma Check Point poinformowa?a Google o kampanii CopyCat oraz o tym, jaki by? spos�b dzia?ania tego z?o?liwego oprogramowania. Wed?ug firmy Google uda?o si? st?umi? kampani?, a obecna liczba zainfekowanych urz?dze? jest znacznie ni?sza ni? w momencie jej szczytu. Niestety, dzi? u?ytkownik zainfekowanego urz?dzenia mo?e wci?? pa?? ofiar? dalszych atak�w.

Co robi CopyCat?

CopyCat to rozbudowana kampania z?o?liwego oprogramowania, kt�ra zarazi?a 14 milion�w urz?dze? na ca?ym ?wiecie i zrootowa?a 8 milion�w z nich, co specjali?ci opisuj? jako bezprecedensow? liczb?. Oceniaj? oni, ?e CopyCat wygenerowa? 1,5 miliona dolar�w przychodu dla grupy odpowiadaj?cej za kampani?.

CopyCat wykorzystuje najnowocze?niejsz? technologi? do przeprowadzania r�?nych form oszustw reklamowych, podobnych do poprzednich szkodliwych program�w wykrytych przez Check Point, takich jak Gooligan, DressCode i Skinner. Po zainfekowaniu, CopyCat od razu rootuje urz?dzenie u?ytkownika, umo?liwiaj?c osobie atakuj?cej pe?n? kontrol? nad urz?dzeniem i zasadniczo pozostawiaj?c u?ytkownika bezbronnego wobec zagro?enia.

Nast?pnie CopyCat wstrzykuje kod do procesu uruchamiaj?cego aplikacj? Zygote, umo?liwiaj?c napastnikowi uzyskanie przychod�w z instalowania niechcianych aplikacji, poprzez podmian? ID polecaj?cego, swoim w?asnym. Ponadto CopyCat u?ywa procesu Zygote do wy?wietlania fa?szywych reklam, ukrywaj?c ich pochodzenie, przez co u?ytkownicy nie wiedz?, co powoduje wy?wietlanie reklam na ich ekranach. CopyCat instaluje r�wnie? nieuczciwe aplikacje bezpo?rednio na urz?dzeniu, u?ywaj?c osobnego modu?u. Za spraw? du?ej liczby urz?dze? zainfekowanych przez z?o?liwe oprogramowanie, dzia?ania te generuj? du?e zyski tw�rcom CopyCat.

Adware – czy problem s? tylko reklamy?

Adware koncentruje si? na zyskach pochodz?cych z bran?y reklamowej. Zaawansowanie technologiczne CopyCata wskazuje jak dochodowe jest dla cyberprzest?pc�w anga?owanie si? w kampanie reklamowe. Z?o?liwe oprogramowanie stwarza jednak istotne zagro?enie dla u?ytkownik�w i firm, w tym:

- Kradzie? poufnych informacji – niekt�re programy reklamowe, takie jak Gooligan, kradn? od ofiar poufne informacje, kt�re mog? by? p�?niej sprzedawane osobom trzecim

- Rootowanie urz?dze? lub jailbreaking – z?o?liwe oprogramowanie cz?sto rootuje urz?dzenie lub przeprowadza tzw. jailbreaking (rootowanie oraz jailbreaking to ?amanie zabezpiecze? telefonu w celu uzyskania uprawnie? systemowych na telefonach z systemem Android oraz iOS), pokonuj?c w ten spos�b wbudowane mechanizmy bezpiecze?stwa Androida lub iOS, pozostawiaj?c ofiary bezbronne nawet wobec najprostszych atak�w hakerskich.

- Ewoluuj?ce ataki – osoby stoj?ce za kampaniami adware mog? kontynuowa? swoje ataki, rozprzestrzeniaj?c r�?ne rodzaje z?o?liwych program�w na zrootowane/zjailbreakowane urz?dzenia, a tak?e u?y? ich do tworzenia atak�w typu Denial of Service (ang. odmowa us?ugi).

- Dzielenie si? kodem ze spo?eczno?ci? haker�w – zaawansowane mo?liwo?ci opracowane przez tw�rc�w adware mog? zosta? wykorzystane przez innych programist�w zajmuj?cych si? z?o?liwym oprogramowaniem i wykorzystane do pope?niania wi?kszych przest?pstw, o czym ?wiadczy chocia?by wyciek Vault 7.

Adware ma te? wp?yw na firmy

Z powy?szych powod�w adware taki jak CopyCat stwarza zagro?enie zar�wno dla prywatnych u?ytkownik�w jak i dla przedsi?biorstw. Osoby atakuj?ce nie potrzebuj? niczego wi?cej opr�cz zainfekowanego urz?dzenia mobilnego po??czonego z sieci? firmow?, aby naruszy? bezpiecze?stwo sieci w firmie i uzyska? dost?p do poufnych danych. Urz?dzenia przeno?ne s? punktem dost?pu do Twojej sieci, podobnie jak ka?dy laptop, i wymagaj? takiego samego poziomu ochrony. Z?o?liwe oprogramowanie, kt�re kradnie dane logowania do wra?liwych informacji lub rootuje urz?dzenia, nara?aj?c je na ataki, jest dok?adnie tym, czego szuka intruz, kt�ry chce przenikn?? do sieci firmowej.

Kto stoi za CopyCat?

Co zaskakuj?ce, kilka rodzin z?o?liwych oprogramowa? zosta?o opracowanych przez firmy zwi?zane z przemys?em reklamowym. Tak by?o w przypadku HummingBad i YiSpecter, opracowanych przez firm? Yingmob, a tak?e najnowszego przyk?adu adware, Judy, opracowanego przez Kiniwini. Nie jest jasne, kto stoi za atakiem CopyCat, jednak istnieje kilka powi?za? z MobiSummer, sieci? reklamow? z siedzib? w Chinach. Wa?ne jest, aby pami?ta?, ?e chocia? takie powi?zania istniej?, to niekoniecznie oznacza to, ?e ??z?o?liwe oprogramowanie zosta?o stworzone przez t? firm? – jest mo?liwe, ?e sprawcy u?ywali kodu i infrastruktury MobiSummer bez wiedzy firmy.

Pierwszym po??czeniem pomi?dzy firm? a z?o?liwym oprogramowaniem jest serwer, kt�ry obs?uguje zar�wno dzia?ania wirusa, jak i niekt�re dzia?ania MobiSummer. Ponadto cz??? kodu z?o?liwego oprogramowania jest podpisana przez sam? firm? MobiSummer, tak samo jak cz??? us?ug zdalnych, kt�rych u?ywa CopyCat. Co wi?cej, aplikacja unika atakowania chi?skich urz?dze? – fakt ten sugeruje, ?e autorami mog? by? Chi?czycy, kt�rzy chc? unikn?? ?ledztwa prowadzonego przez lokalne organy ?cigania, co jest popularn? taktyk? w?r�d haker�w na ca?ym ?wiecie.

Jaki jest zasi?g?

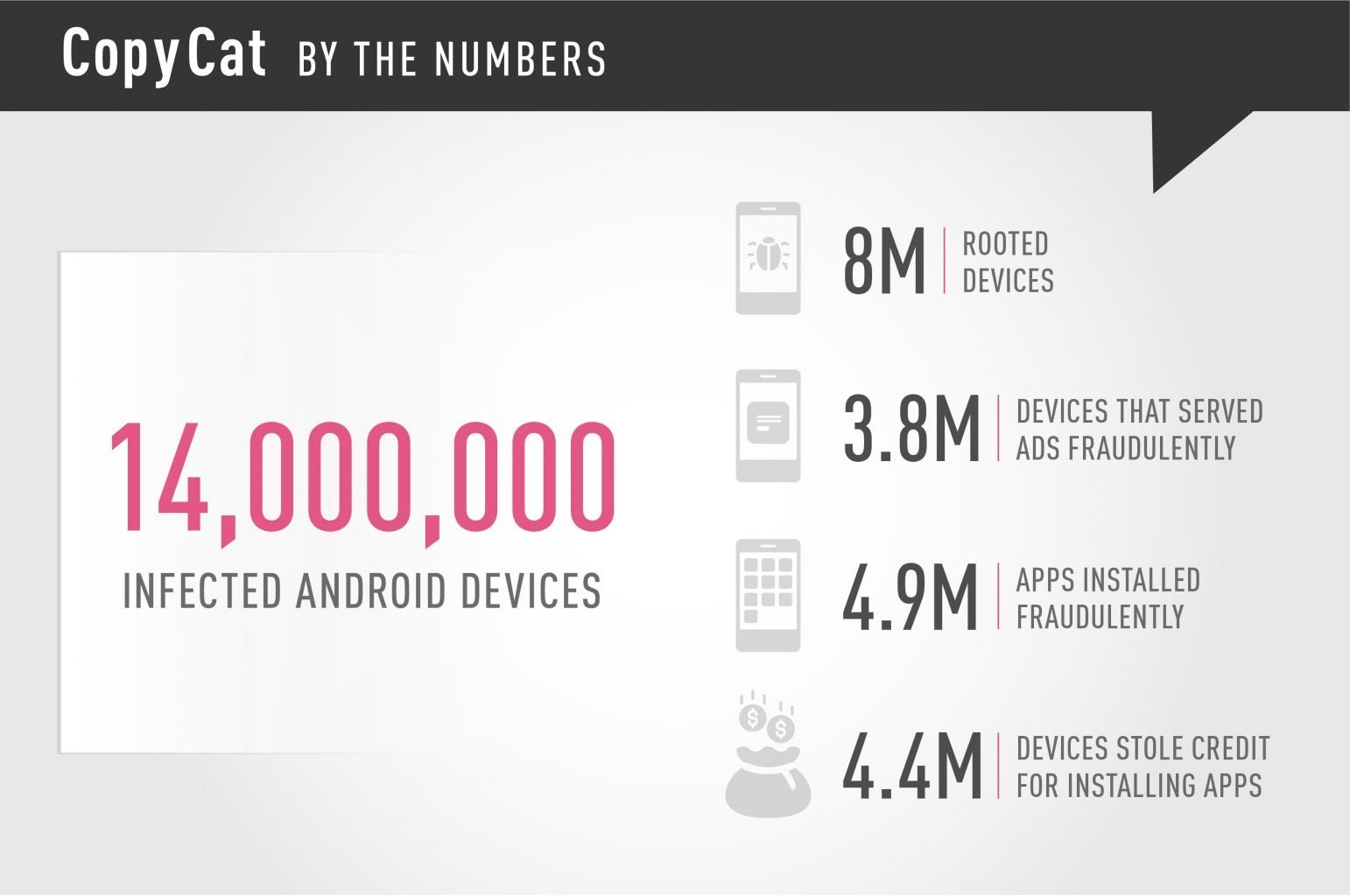

Badacze firmy Check Point sprawdzili jeden z serwer�w Command & Control, kt�ry by? aktywny od kwietnia do maja 2016 i zarejestrowa? ponad 14 milion�w zara?onych urz?dze?, spo?r�d kt�rych 8 milion�w zosta?o zrootowanych (54%). Fa?szywe reklamy by?y wy?wietlone na 3.8 miliona urz?dze? (26%), a 4.4 miliony urz?dze? (30%) wykorzystano do kradzie?y wynagrodzenia za instalacje aplikacji z Google Play. Serwer Command & Control mia? zapisane r�wnie? informacje zebrane z zara?onych urz?dze?, w tym mark?, model, wersj? systemu operacyjnego oraz kraj. Eksperci z firmy Check Point s? przekonani, ?e istnieje wi?cej serwer�w CopyCat, co oznacza, ?e liczba zara?onych urz?dze? mo?e by? du?o wi?ksza.

Doch�d wygenerowany przez atakuj?cych szacuje si? na oko?o 1.5 miliona dolar�w, w wi?kszo?ci osi?gni?ty w czasie dw�ch miesi?cy. Prawie 100 milion�w reklam wy?wietlonych przez oprogramowanie przynios?o doch�d w wysoko?ci oko?o 120 tysi?cy dolar�w. Poniewa? mo?emy okre?li? tylko ile urz?dze? za??da?o prowizji za instalacje niechcianych aplikacji, a nie ile razy taka czynno?? naprawd? mia?a miejsce, ostro?nie szacujemy, ?e na ka?dym urz?dzeniu nast?pi?o to tylko jeden raz. Nawet przy takich za?o?eniach zysk mo?na oszacowa? na ponad 660 000 dolar�w. Najwi?ksze wp?ywy CopyCat przyni�s? z instalacji niechcianych aplikacji: ponad 735 000 dolar�w.

W jaki spos�b dzia?a CopyCat?

Po zainstalowaniu, z?o?liwe oprogramowanie czeka w u?pieniu a? urz?dzenie zostanie uruchomione ponownie, dzi?ki czemu nie b?dzie mo?liwe po??czenie faktu zainstalowania aplikacji z jego aktywno?ci?. Gdy urz?dzenie zostanie zrestartowane, CopyCat pobiera paczk? �aktualizuj?c?� z S3, us?ugi hostuj?cej pliki Amazonu. Paczka ta zawiera sze?? popularnych exploit�w, za pomoc? kt�rych wirus stara si? zrootowa? urz?dzenie. Je?eli si? to uda, CopyCat instaluje kolejny komponent w katalogu systemowym urz?dzenia (czynno?? ta wymaga uprawnie? roota), przez co staje si? bardzo trudny do usuni?cia.

Nast?pnie CopyCat wstrzykuje kod do procesu Zygote, z kt�rego uruchamiane s? wszystkie aplikacje na Androidzie. Umo?liwia to ?ledzenie aktywno?ci wszystkich aplikacji w systemie. Jest to pierwszy wykryty� adware wykorzystuj?cy t? technik?, wcze?niej u?ywan? w z?o?liwym oprogramowaniu Triada.

W kolejnym kroku CopyCat wstrzykuje si? w proces system_server. Zawiera on wszystkie us?ugi systemu Android, takie jak mened?er telefonu, mened?er pakiet�w, mened?er aktywno?ci itp. CopyCat zaczyna nas?uchiwa? kilku typ�w zdarze? systemowych. Wykorzystuje on dwie techniki kradzie?y dochod�w z reklam – wy?wietlanie fa?szywych reklam oraz kradzie? identyfikatora polecaj?cego dla aplikacji instalowanych z Google Play.

Wy?wietlanie fa?szywych reklam

W celu wy?wietlenia fa?szywych reklam, CopyCat u?ywa funkcji �callActivityOnStart� oraz �callActivityOnStop�, kt�re s? uruchamiane za ka?dym razem, gdy dane zadanie jest uruchamiane na urz?dzeniu. Kiedy to nast?pi, z?o?liwe oprogramowanie sprawdza trzy rzeczy: czy u?ytkownik znajduje si? w Chinach, czy uruchomiona aplikacja jest jedn? z g?�wnych aplikacji takich jak Facebook czy WhatsApp (aby zapobiec interferowania z nimi) oraz czy min?? odpowiedni czas od ostatniego wy?wietlenia reklamy. Je?eli ?aden z powy?szych warunk�w nie jest spe?niony, z?o?liwe oprogramowanie wy?wietla reklam? z bibliotek Facebooka, Admoba lub UC. Warunki te s?u?? u?pieniu podejrzliwo?ci u?ytkownika oraz ukryciu aplikacji, kt�ra jest ?r�d?em wyskakuj?cych reklam.

Kradzie? kredyt�w za instalacj? aplikacji

Druga strategia jest jeszcze bardziej skomplikowana, jednocze?nie przynosz?c wi?cej zysk�w przest?pcom. Reklamodawcy p?ac? za wy?wietlenia reklam, kt�re prowadz? do instalacji okre?lonych aplikacji. Istnieje kilka mobilnych platform analitycznych, kt�re ?ledz? po??czenia tego typu. CopyCat wykorzystuje Tune, wiod?c? na ca?ym ?wiecie platform? dzia?aj?c? w celu nieuczciwego zarobku.

CopyCat pod??cza si? do �startActivityLockedStub� w procesie system_server i ?ledzi uruchomienia procesu Google Play. Po jego uruchomieniu, CopyCat pobiera nazw? paczki aplikacji ogl?danej przez u?ytkownika w Google Play i wysy?a j? do serwera Command & Control. Serwer odsy?a ID osoby polecaj?cej dla danej paczki. Identyfikator ten nale?y do tw�rc�w z?o?liwego oprogramowania i zostanie wykorzystany p�?niej, aby mie? pewno??, ?e doch�d z instalacji trafi bezpo?rednio do nich.

CopyCat blokuje wszystkie wyst?pienia install_referrer i zast?puje je w?asnym ID polecaj?cego, kt�ry zosta? uprzednio pobrany z serwera C&C.

Instalowanie niechcianych aplikacji

CopyCat posiada tak?e oddzielny modu?, kt�ry instaluje niechciane aplikacje w zale?no?ci od swoich uprawnie? roota. Modu? ten dzia?a na bardzo niskim poziomie systemu Android, wykorzystuj?c mened?era paczek systemu Android. Mened?er paczek monitoruje okre?lone katalogi: /system/app oraz /data/app. Kiedy plik APK znajdzie si? w kt�rym? z tych katalog�w, mened?er instaluje go.

Z?o?liwe oprogramowanie wykorzystuje ten proces kopiuj?c pliki APK niechcianych aplikacji do katalogu /data/app, z kt�rego mened?er zainstaluje je. CopyCat weryfikuje czy aplikacja zosta?a zainstalowana i zg?asza ten fakt do serwera Command & Control.